Como vengo diciendo en los últimos meses, lo mejor del descubrimiento de nuevas vulnerabilidades en soportes lógicos y físicos del mundo de la tecnología son los logos de las mismas. En menor medida, también los nombres, unas veces con cierta creatividad y otras un poco de niño de tres años. Que cada uno decida dónde cae la nueva vulnerabilidad Thunderspy que afecta a los puertos Thunderbolt, el cual es un estándar desarrollado por Intel y que conforma el grueso de la próxima especificación USB 4.0.

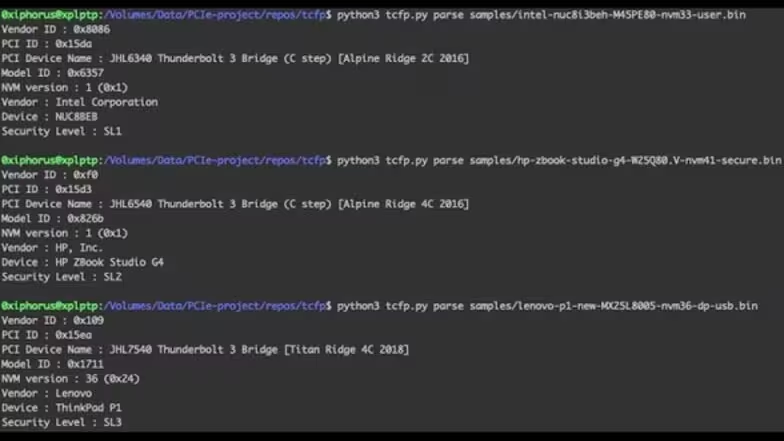

Según el investigador Björn Ruytenberg, un pirata que tenga acceso físico a un equipo con Thunderbolt de un equipo que funcione con Windows puede desbloquearlo para acceder a la información que contenga en menos de cinco minutos. Pero eso sí, el ataque no se hace a través del propio puerto, sino que precisa de quitar la tapa del equipo, conectar un dispositivo montado caseramente con un valor de unos 600 dólares y miniaturizable por agencias de seguridad nacional, y listo.

Esta vulnerabilidad solo se puede evitar en equipos con Thunderbolt creados en 2019 en adelante si sus fabricantes implementaron ciertas medidas de seguridad indicadas por Intel a través del sistema de protección del acceso directo a la memoria del núcleo del sistema operativo, siendo permanentemente vulnerables los equipos fabricados en años anteriores. El sistema operativo macOS no está afectado por esta vulnerabilidad. Se puede ver si el equipo de uno es vulnerable visitando la herramienta Spycheck.

Vía: EnGadget.