En el terreno de la seguridad siempre digo que no es bueno reírse de las vulnerabilidades en producto ajenos porque nunca sabes cuando un investigador va a descubrir alguna en los tuyos. AMD ha capeado los problemas de Spectre y Meltdown apuntando a que sus procesadores eran inmunes al primero y casi inmunes al segundo, pero eso no significa que hayan estado exentos de problemas o lo vayan a estar. Los investigadores de CTS-Labs han publicado una serie de vulnerabilidades que afectan a los procesadores Ryzen, echando un jarro de agua fría sobre AMD, a escasas semanas del lanzamiento de los Ryzen 2000.

CTS-Labs solo ha dado un preaviso de 24 horas a AMD antes de publicar estas vulnerabilidades, por lo que la compañía todavía está investigándolas y en proceso de escribir un comunicado oficial al respecto. Son un total de trece vulnerabilidades, por lo que es difícil saber el alcance y las posibles soluciones que tendrían. AMD solo ha podido decir por ahora que «la seguridad es nuestra principal prioridad y trabajos continuamente para asegurar que nuestros clientes están seguros».

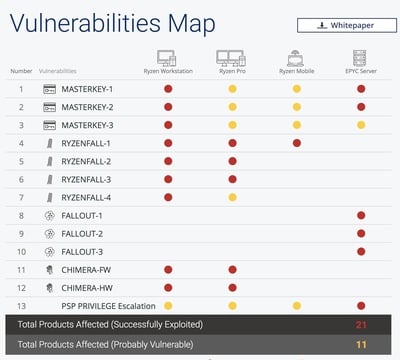

Las trece vulnerabilidades cubren cuatro ramas distintas. Por un lado, explotan fallos en la clave maestra o MasterKey, necesitando una regrabación del BIOS, lo que permite la ejecución arbitraria de código dentro del procesador seguro de los procesadores Ryzen, lo cual es gravísimo. Hay al menos tres formas de sacarles provecho. Afecta al menos a los procesadores EPYC y Ryzen.

Las dos siguientes tienen que ver con los Ryzen y Ryzen Pro y sus chipsets, dando como resultado igualmente la ejecución de código arbitrario en los procesadores, en dos variantes denominadas Chimera HW y Chimera SW.

La vulnerabilidad denominada Ryzenfall tiene cuatro versiones que afectan a la memoria, deshabilitar características de seguridad, y permiten la ejecución de código en el procesador seguro, y afecta al menos a los Ryzen, Ryzen Pro y Ryzen Mobile.

Por último, Fallout tiene tres versiones que afectan a los EPYC y permiten comprometer el arranque de los equipos para desactivar diversas protecciones de los procesadores, potencialmente reescribiendo el BIOS en el equipo e inyectando malware en la memoria protegida y fuera de la detección del malware por parte de las soluciones de seguridad.

CTS-Labs ha proporcionado la información de estas vulnerabilidades a investigadores independientes y a las agencias gubernamentales estadounidenses pertinentes, con la forma de explotarlas y sus posibles consecuencias. Todas vulnerabilidades indicadas requieren de acceso privilegiado al equipo, lo que implica que o se necesita acceso local al mismo o aprovechar otras vulnerabilidades para obtenerlo.

Vía: AnandTech.