La web de repositorios de proyectos de programación GitHub ha experimentado de vez en cuando algún corte motivado por el Gran Cortafuegos de China, ese bloqueo institucional que realiza el gobierno del país para censurar las webs que promueven la libertad de información. Pero desde hace una semana GitHub está sufriendo un gran ataque de denegación de servicio (DDoS).

Este tipo de ataques intentan colapsar los servidores de una web realizando una cantidad inmanejable de solicitudes. Pero ahora dos investigaciones técnicas de este ataque apuntan al backbone o red troncal de internet de China como el origen de los mismos. Se trata de un código JavaScript en el tráfico de sitios que utilizan un servicio de análisis de visitas del buscador Baidu.

El uno por ciento de los visitantes reciben un código JavaScript manipulado para realizar el ataque y eso se estaría realizando desde la Cyberadministración China (CAC, Cyberspace Administration of China), la agencia gubernamental dedicada a la supervisión de la red troncal del país, y que por tanto puede manipular la información que viaja a través de ella para, como es el caso, inyectar código JavaScript malicioso.

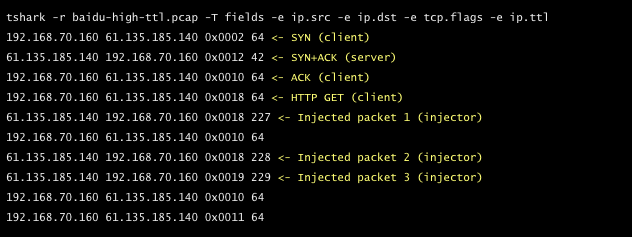

Los paquetes de ataque DDoS asociados al código manipulado no se generan por los visitantes de webs de Baidu (se generan en alguna otra parte de la red troncal de China), y poseen un tiempo de vida en torno a los 229 segundos en vez de los 42 segundos habituales de una solicitud del servicio de analíticas habitual de Baidu, algo que se puede manipular en el backbone de la red. Esto hace que se queden esperando hasta 229 segundos esperando la respuesta de los servidores de GitHub, bloqueando recursos de ellos para atender la solicitud.

Sin embargo, gracias a la oportuna intervención del Gran Cortafuegos de China, si se bloquea una de estas solicitudes para que se proceda a la petición de reenvío de las mismas, no se recibe respuesta alguna. El gobierno chino no ha respondido a las acusaciones realizadas por los investigadores

Vía: Ars Technica.