La noticia que tuvo lugar ayer del descubrimiento de trece vulnerabilidades en los procesadores Ryzen y EPYC de AMD, así como en sus chipsets relacionados, ha creado un influjo de comentarios gratuitos e intentos de denostar totalmente sus afirmaciones. Una vez que ha pasado la polvareda inicial, es el momento de añadir algo más de información a la desinformación reinante, a la espera de lo que pueda decir AMD al respecto.

La empresa de seguridad que los ha publicado es CTS-Labs, que parece ser que el hecho de que sea israelí es motivo para considerar como falsas esas vulnerabilidades, debido a una supuesta «gran inversión» que tiene Intel en el país. Esa inferencia significa que todas las empresas de seguridad de Israel, que no son pocas y tienen una gran reputación, y además hay una gran cantidad de hackers de primera fila de dicho país, son pagadas aparentemente por Intel solo para encontrar fallos en los productos de AMD. Esta afirmación, muy extendida entre los fanáticos de AMD, aunque fuera cierta —y lo dudo— no afecta a que las vulnerabilidades sean reales.

El problema real de la presentación de las vulnerabilidades es que es evidente que se ha hecho para hacer daño a AMD. Su publicación ha sido tan solo 24 horas después de avisar a la compañía, y tras varias semanas de preparar documentación, vídeos y una web donde se explican. No se hace detalladamente, lo cual ha llevado a muchos a pensar que es un bulo. Pero esa información no se hace casi nunca pública en los casos más graves, como no se ha hecho pública con Meltdown y Spectre. El libro blanco que tiene la web sobre estas vulnerabilidades no es tan vago como otros afirman porque indica perfectamente dónde residen las vulnerabilidades. Que no diga cómo explotarlas me parece bastante bien, e incluso de agradecer teniendo en cuenta que CTS-Labs ha querido golpear en la barbilla a AMD para dejarla inconsciente.

CTS-Labs ha enviado el código necesario para explotar las vulnerabilidades a AMD y a otras dos empresas de seguridad independientes de buena reputación: Trail of Bits y Cymmetria. Ambas han confirmado que las vulnerabilidades existen y que son graves, y recibieron la información de estas vulnerabilidades de manera anticipada a su publicación para que CTS-Labs tuviera una confirmación de que sus hallazgos eran correctos. Cymmetria también indica que conocía a CTS-Labs y que no tiene motivos para dudar de ellos, y estas vulnerabilidades no son un bulo.

Cymmetria, en boca de Gadi Evron, su director general, ha indicado que sí, se necesita tener derechos de administrador en el equipo para ejecutar las vulnerabilidades, pero eso es algo menos importante debido a que hay infinidad de vulnerabilidades, conocidas o por conocer, que permiten obtenerlos para ejecutarlas. Es más explícito, porque los fanáticos de AMD han extendido el bulo de que se necesita acceso físico al equipo, y es incorrecto: no se requiere de acceso físico, solo de la capacidad de ejecutar un archivo .EXE como administrador, y tampoco se necesita regrabar el BIOS.

Los nombres publicitarios que han utilizado no son muy distintos de otras vulnerabilidades que han recibido un nombre publicitario, como HeartBleed, Meltdown, Spectre o tantos otros. No creo que por el hecho de que se llamen MasterKey, Ryzenfall, Fallout y Chimera dejen de ser menos vulnerabilidades. Y eso me lleva nuevamente a que se puede echar en cara a CTS-Labs que no haya dado el habitual preaviso de 60 a 90 días —Proyecto Cero de Google da 90 días— para solventar los problemas antes de hacerlos públicos. ¿Un día solo? Por favor, eso es totalmente rastrero, y que cada uno y su nivel de conspiranoia unan los puntos que quieran sobre quién está detrás de esto. Eso no va a evitar que las vulnerabilidades son reales.

De hecho, si AMD confirma las vulnerabilidades, muchas de ellas son irresolubles. Se echa en cara en el libro blanco publicado que AMD hace uso de ASMedia para algunos chips de las placas base Ryzen, y que es una empresa conocida por tener malas prácticas de seguridad. También les acusa a ASMedia y a AMD de introducir puertas traseras para acceder a los procesadores, lo cual es lo que permite en parte explotar varias de estas vulnerabilidades.

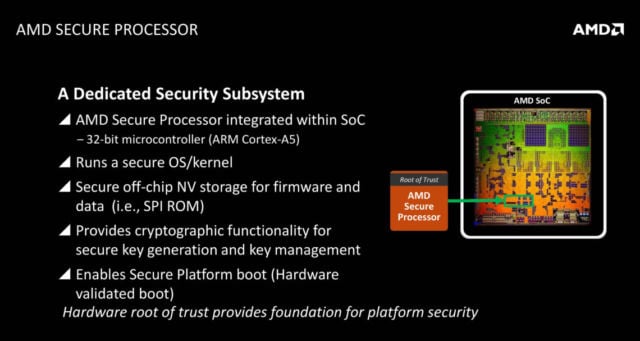

Pero en este terreno de la seguridad, se ha echado en cara en los últimos años que no haya proporcionado casi información de TrustZone, el núcleo de seguridad de los chips de la compañía y que es una caja negra en cuanto a su funcionamiento, como ocurre con los procesadores de Intel. El problema detrás de estas vulnerabilidades es que, una vez obtenidos los permisos de administrador —por ejemplo, entrando en una web con JavaScript especialmente preparado que aproveche alguna vulnerabilidad—, se puede tomar el control del equipo e instalar un malware directamente en el procesador de seguridad empotrado en los procesadores Ryzen. Eso hace que ese malware sea totalmente indetectable porque ninguna medida de seguridad puede inspeccionar el procesador de seguridad de la arquitectura Zen.

Dicho esto, quiero dejar mi punto de vista bastante claro, porque de verdad que estoy por encima de las discusiones Intel-AMD: 1) es patético que CTS-Labs haya publicado de esta forma las vulnerabilidades, 2) me importa poco quién esté detrás de su descubrimiento, sea Intel, China, o el gato del Enano Rojo, 3) son vulnerabilidades que todo apunta a que sí son reales y son muy graves, pero 4) hay que esperar a ver qué dice AMD al respecto.

Vía: Ars Technica, AnandTech, TechPowerUp, Guru3D.